Analisando o firmware do meu roteador com o binwalk

- por Sergio Prado

Há alguns dias decidi fazer engenharia reversa da imagem do firmware do meu roteador com a ferramenta binwalk.

Comprei um roteador doméstico da TP-Link modelo Archer C7. Não é um dos melhores, mas é bom o suficiente para as minhas necessidades.

Algo que sempre faço quando compro um novo roteador é instalar o OpenWRT. Por quê? Diversos motivos. A qualidade do firmware do fabricante geralmente é ruim, não é atualizada ao longo do tempo e muitas vezes possui muitos bugs e problemas de segurança esperando para serem explorados. Prefiro confiar em um projeto de software de livre bem mantido como o OpenWRT.

Ao instalar e configurar o OpenWRT, baixei também a última versão da imagem oficial do firmware do Archer C7 fornecida pela TP-Link e decidi analisá-la. Por quê? Apenas por diversão, e para escrever um pouco sobre o binwalk, uma das melhores ferramentas para este trabalho!

O que é o binwalk?

O Binwalk é uma ferramenta de código aberto para realizar análise, engenharia reversa e extração de imagens de firmware.

Criada em 2010 por Craig Heffner, o binwalk é capaz de analisar uma imagem de firmware para identificar e extrair do firmware imagens de sistemas de arquivo, código executável, arquivos compactados, imagens de bootloader e kernel, arquivos em formatos específicos como JPEGs e PDFs, e muito mais!

Você pode usar o binwalk para fazer engenharia reversa de uma imagem de firmware e entender melhor como ela funciona. Você pode fazer engenharia reversa de binários disponíveis na imagem e procurar por vulnerabilidades. Você pode extrair arquivos da imagem e procurar por senhas ou certificados digitais. Você pode identificar opcodes para uma variedade de arquiteturas de CPU.

Você pode descompactar imagens para ler arquivos do sistema operacional (passwd, shadow, etc) e tentar quebrar hashes de senhas. Você pode fazer uma comparação binária entre dois ou mais arquivos. Você pode fazer uma análise de entropia para identificar arquivos compactados ou mesmo chaves criptográficas embutidas na imagem.

Tudo isso sem a necessidade de acessar o código fonte!

Como o binwalk funciona?

A principal característica do binwalk é sua verificação de assinatura. O Binwalk pode analisar uma imagem de firmware e identificar diferentes tipos de arquivos e sistemas de arquivos incluídos na imagem.

Você conhece o utilitário de linha de comando file, certo?

$ file /bin/bash /bin/bash: ELF 64-bit LSB shared object, x86-64, version 1 (SYSV), dynamically linked, interpreter /lib64/l, for GNU/Linux 3.2.0, BuildID[sha1]=12f73d7a8e226c663034529c8dd20efec22dde54, stripped |

O comando file irá examinar o cabeçalho de um arquivo e procurar uma assinatura para identificar o tipo do arquivo. Por exemplo, se o arquivo começar com a sequência de bytes 0x89 0x50 0x4E 0x47 0x0D 0x0A 0x1A 0x0A, saberá que é um arquivo do tipo PNG. Esta página da Wikipedia contém uma lista das assinaturas mais comuns utilizadas em diferentes formatos de arquivos.

O binwalk funciona da mesma maneira. Mas, em vez de procurar assinaturas apenas no início do arquivo, o binwalk verificará o arquivo inteiro. Além disso, o binwalk é capaz de extrair os arquivos encontrados na imagem.

As ferramentas file e binwalk usam a biblioteca libmagic para identificar assinaturas de arquivo. Mas o binwalk também suporta uma lista de assinaturas personalizadas para encontrar arquivos compactados, imagens de bootloader e kernel, sistemas de arquivos como squashfs e jffs2, etc!

Que tal agora um pouco de diversão?

Instalando o binwalk

O binwalk é suportado em diversas plataformas, incluindo Linux, Mac OS X, FreeBSD e Windows.

Para instalar a versão mais recente do binwalk, você pode baixar o código-fonte e seguir os procedimentos de instalação ou o Quick Start Guide disponível no site do projeto.

Ao executar o binwalk, as opções suportadas pela ferramenta serão exibidas:

$ binwalk

Binwalk v2.2.0

Craig Heffner, ReFirmLabs

https://github.com/ReFirmLabs/binwalk

Usage: binwalk [OPTIONS] [FILE1] [FILE2] [FILE3] ...

Signature Scan Options:

-B, --signature Scan target file(s) for common file signatures

-R, --raw=<str> Scan target file(s) for the specified sequence of bytes

-A, --opcodes Scan target file(s) for common executable opcode signatures

-m, --magic=<file> Specify a custom magic file to use

-b, --dumb Disable smart signature keywords

-I, --invalid Show results marked as invalid

-x, --exclude=<str> Exclude results that match <str>

-y, --include=<str> Only show results that match <str>

Extraction Options:

-e, --extract Automatically extract known file types

-D, --dd=<type:ext:cmd> Extract <type> signatures, give the files an extension of <ext>, and execute <cmd>

-M, --matryoshka Recursively scan extracted files

-d, --depth=<int> Limit matryoshka recursion depth (default: 8 levels deep)

-C, --directory=<str> Extract files/folders to a custom directory (default: current working directory)

-j, --size=<int> Limit the size of each extracted file

-n, --count=<int> Limit the number of extracted files

-r, --rm Delete carved files after extraction

-z, --carve Carve data from files, but don't execute extraction utilities

-V, --subdirs Extract into sub-directories named by the offset

Entropy Options:

-E, --entropy Calculate file entropy

-F, --fast Use faster, but less detailed, entropy analysis

-J, --save Save plot as a PNG

-Q, --nlegend Omit the legend from the entropy plot graph

-N, --nplot Do not generate an entropy plot graph

-H, --high=<float> Set the rising edge entropy trigger threshold (default: 0.95)

-L, --low=<float> Set the falling edge entropy trigger threshold (default: 0.85)

Binary Diffing Options:

-W, --hexdump Perform a hexdump / diff of a file or files

-G, --green Only show lines containing bytes that are the same among all files

-i, --red Only show lines containing bytes that are different among all files

-U, --blue Only show lines containing bytes that are different among some files

-u, --similar Only display lines that are the same between all files

-w, --terse Diff all files, but only display a hex dump of the first file

Raw Compression Options:

-X, --deflate Scan for raw deflate compression streams

-Z, --lzma Scan for raw LZMA compression streams

-P, --partial Perform a superficial, but faster, scan

-S, --stop Stop after the first result

General Options:

-l, --length=<int> Number of bytes to scan

-o, --offset=<int> Start scan at this file offset

-O, --base=<int> Add a base address to all printed offsets

-K, --block=<int> Set file block size

-g, --swap=<int> Reverse every n bytes before scanning

-f, --log=<file> Log results to file

-c, --csv Log results to file in CSV format

-t, --term Format output to fit the terminal window

-q, --quiet Suppress output to stdout

-v, --verbose Enable verbose output

-h, --help Show help output

-a, --finclude=<str> Only scan files whose names match this regex

-p, --fexclude=<str> Do not scan files whose names match this regex

-s, --status=<int> Enable the status server on the specified port |

Agora estamos prontos para analisar uma imagem de firmware.

Analisando uma imagem com o binwalk

A imagem que estou utilizando nos comandos abaixo foi baixada diretamente do site da TP-Link.

Vamos começar procurando assinaturas de arquivos dentro da imagem, executando o binwalk com o parâmetro –signature:

$ binwalk --signature --term archer-c7.bin

DECIMAL HEXADECIMAL DESCRIPTION

------------------------------------------------------------------------------------------

21876 0x5574 U-Boot version string, "U-Boot 1.1.4-g4480d5f9-dirty (May

20 2019 - 18:45:16)"

21940 0x55B4 CRC32 polynomial table, big endian

23232 0x5AC0 uImage header, header size: 64 bytes, header CRC:

0x386C2BD5, created: 2019-05-20 10:45:17, image size:

41162 bytes, Data Address: 0x80010000, Entry Point:

0x80010000, data CRC: 0xC9CD1E38, OS: Linux, CPU: MIPS,

image type: Firmware Image, compression type: lzma, image

name: "u-boot image"

23296 0x5B00 LZMA compressed data, properties: 0x5D, dictionary size:

8388608 bytes, uncompressed size: 97476 bytes

64968 0xFDC8 XML document, version: "1.0"

78448 0x13270 uImage header, header size: 64 bytes, header CRC:

0x78A267FF, created: 2019-07-26 07:46:14, image size:

1088500 bytes, Data Address: 0x80060000, Entry Point:

0x80060000, data CRC: 0xBB9D4F94, OS: Linux, CPU: MIPS,

image type: Multi-File Image, compression type: lzma,

image name: "MIPS OpenWrt Linux-3.3.8"

78520 0x132B8 LZMA compressed data, properties: 0x6D, dictionary size:

8388608 bytes, uncompressed size: 3164228 bytes

1167013 0x11CEA5 Squashfs filesystem, little endian, version 4.0,

compression:xz, size: 14388306 bytes, 2541 inodes,

blocksize: 65536 bytes, created: 2019-07-26 07:51:38

15555328 0xED5B00 gzip compressed data, from Unix, last modified: 2019-07-26

07:51:41 |

Agora temos bastante informação sobre a imagem.

O U-Boot é utilizado como bootloader (cabeçalho da imagem no endereço 0x5AC0 e a imagem compactada do bootloader no endereço 0x5B00). Com base no cabeçalho do uImage no endereço 0x13270, sabemos que a arquitetura da CPU é MIPS e a versão do kernel Linux é 3.3.8. E com base na imagem encontrada no endereço 0x11CEA5, podemos ver que o rootfs é um sistema de arquivos do tipo squashfs.

Vamos agora extrair o bootloader (U-Boot) com o comando dd:

$ dd if=archer-c7.bin of=u-boot.bin.lzma bs=1 skip=23296 count=41162 41162+0 records in 41162+0 records out 41162 bytes (41 kB, 40 KiB) copied, 0,0939608 s, 438 kB/s |

Como a imagem está comprimida com LZMA, é necessário descomprimí-la:

$ unlzma u-boot.bin.lzma |

Agora temos a imagem final do U-Boot:

$ ls -l u-boot.bin -rw-rw-r-- 1 sprado sprado 97476 Fev 5 08:48 u-boot.bin |

Que tal uma busca pelo valor padrão da variável de ambiente bootargs?

$ strings u-boot.bin | grep bootargs bootargs bootargs=console=ttyS0,115200 board=AP152 rootfstype=squashfs init=/etc/preinit mtdparts=spi0.0:128k(factory-uboot),192k(u-boot),64k(ART),1536k(uImage),14464k@0x1e0000(rootfs) mem=128M |

A variável bootargs do U-Boot é utilizada para passar parâmetros para o kernel Linux. E pela saída do comando acima, podemos ter uma melhor compreensão do layout de partições da memória flash do dispositivo.

Que tal extrair agora a imagem do kernel Linux?

$ dd if=archer-c7.bin of=uImage bs=1 skip=78448 count=1088572 1088572+0 records in 1088572+0 records out 1088572 bytes (1,1 MB, 1,0 MiB) copied, 1,68628 s, 646 kB/s |

Podemos confirmar que o kernel foi extraído corretamente com o comando file:

$ file uImage uImage: u-boot legacy uImage, MIPS OpenWrt Linux-3.3.8, Linux/MIPS, Multi-File Image (lzma), 1088500 bytes, Fri Jul 26 07:46:14 2019, Load Address: 0x80060000, Entry Point: 0x80060000, Header CRC: 0x78A267FF, Data CRC: 0xBB9D4F94 |

O formato de arquivo uImage é basicamente a imagem do kernel Linux com um cabeçalho adicional. Vamos então remover esse cabeçalho e obter a imagem final do kernel:

$ dd if=uImage of=Image.lzma bs=1 skip=72 1088500+0 records in 1088500+0 records out 1088500 bytes (1,1 MB, 1,0 MiB) copied, 1,65603 s, 657 kB/s |

A imagem está comprimida, então vamos descomprimí-la:

$ unlzma Image.lzma |

Agora temos a imagem final do kernel Linux:

$ ls -la Image -rw-rw-r-- 1 sprado sprado 3164228 Fev 5 10:51 Image |

O que podemos fazer com a imagem do kernel? Podemos por exemplo procurar por strings na imagem para identificar a mensagem de versão do Linux e obter mais informações sobre o ambiente utilizado para compilar o kernel:

$ strings Image | grep "Linux version" Linux version 3.3.8 (leo@leo-MS-7529) (gcc version 4.6.3 20120201 (prerelease) (Linaro GCC 4.6-2012.02) ) #1 Mon May 20 18:53:02 CST 2019 |

Embora o firmware tenha sido lançado no ano passado (agosto de 2019), ele usa uma versão antiga do kernel Linux (3.3.8) lançada em 2012 compilada com uma versão muito antiga do GCC (4.6) também lançada em 2012!

Com a opção –opcodes, podemos utilizar o binwalk para procurar instruções de máquina na imagem e identificar a arquitetura da CPU:

$ binwalk --opcodes Image DECIMAL HEXADECIMAL DESCRIPTION -------------------------------------------------------------------------------- 2400 0x960 MIPS instructions, function epilogue 2572 0xA0C MIPS instructions, function epilogue 2828 0xB0C MIPS instructions, function epilogue |

E o rootfs? Em vez de extrair manualmente a imagem, vamos usar a opção –extract do binwalk:

$ binwalk --extract --quiet archer-c7.bin |

O rootfs completo será extraído em um subdiretório do diretório corrente:

$ cd _archer-c7.bin.extracted/squashfs-root/

$ ls

bin dev etc lib mnt overlay proc rom root sbin sys tmp usr var www

$ cat etc/banner

MM NM MMMMMMM M M

$MMMMM MMMMM MMMMMMMMMMM MMM MMM

MMMMMMMM MM MMMMM. MMMMM:MMMMMM: MMMM MMMMM

MMMM= MMMMMM MMM MMMM MMMMM MMMM MMMMMM MMMM MMMMM'

MMMM= MMMMM MMMM MM MMMMM MMMM MMMM MMMMNMMMMM

MMMM= MMMM MMMMM MMMMM MMMM MMMM MMMMMMMM

MMMM= MMMM MMMMMM MMMMM MMMM MMMM MMMMMMMMM

MMMM= MMMM MMMMM, NMMMMMMMM MMMM MMMM MMMMMMMMMMM

MMMM= MMMM MMMMMM MMMMMMMM MMMM MMMM MMMM MMMMMM

MMMM= MMMM MM MMMM MMMM MMMM MMMM MMMM MMMM

MMMM$ ,MMMMM MMMMM MMMM MMM MMMM MMMMM MMMM MMMM

MMMMMMM: MMMMMMM M MMMMMMMMMMMM MMMMMMM MMMMMMM

MMMMMM MMMMN M MMMMMMMMM MMMM MMMM

MMMM M MMMMMMM M M

M

---------------------------------------------------------------

For those about to rock... (%C, %R)

--------------------------------------------------------------- |

Com o rootfs extraído, o céu é o limite! Podemos procurar arquivos de configuração, hashes de senha, chaves criptográficas e certificados digitais. Podemos analisar os binários para encontrar erros e vulnerabilidades.

Com as ferramentas qemu e chroot, podemos até executar (emular) um executável da imagem extraída!

$ ls bin dev etc lib mnt overlay proc rom root sbin sys tmp usr var www $ cp /usr/bin/qemu-mips-static . $ sudo chroot . ./qemu-mips-static bin/busybox BusyBox v1.19.4 (2019-05-20 18:13:49 CST) multi-call binary. Copyright (C) 1998-2011 Erik Andersen, Rob Landley, Denys Vlasenko and others. Licensed under GPLv2. See source distribution for full notice. Usage: busybox [function] [arguments]... or: busybox --list[-full] or: function [arguments]... BusyBox is a multi-call binary that combines many common Unix utilities into a single executable. Most people will create a link to busybox for each function they wish to use and BusyBox will act like whatever it was invoked as. Currently defined functions: [, [[, addgroup, adduser, arping, ash, awk, basename, cat, chgrp, chmod, chown, chroot, clear, cmp, cp, crond, crontab, cut, date, dd, delgroup, deluser, dirname, dmesg, echo, egrep, env, expr, false, fgrep, find, free, fsync, grep, gunzip, gzip, halt, head, hexdump, hostid, id, ifconfig, init, insmod, kill, killall, klogd, ln, lock, logger, ls, lsmod, mac_addr, md5sum, mkdir, mkfifo, mknod, mktemp, mount, mv, nice, passwd, pgrep, pidof, ping, ping6, pivot_root, poweroff, printf, ps, pwd, readlink, reboot, reset, rm, rmdir, rmmod, route, sed, seq, sh, sleep, sort, start-stop-daemon, strings, switch_root, sync, sysctl, tail, tar, tee, telnet, test, tftp, time, top, touch, tr, traceroute, true, udhcpc, umount, uname, uniq, uptime, vconfig, vi, watchdog, wc, wget, which, xargs, yes, zcat |

Legal! Mas observe que a versão do BusyBox é 1.19.4. Esta é uma versão muito antiga do BusyBox, lançada em abril de 2012.

Ou seja, a TP-Link lançou uma imagem de firmware em 2019 utilizando software (toolchain, kernel, BusyBox, etc) de 2012!

Você entende agora por que eu sempre instalo o OpenWRT nos meus roteadores? :-)

E tem muito mais!

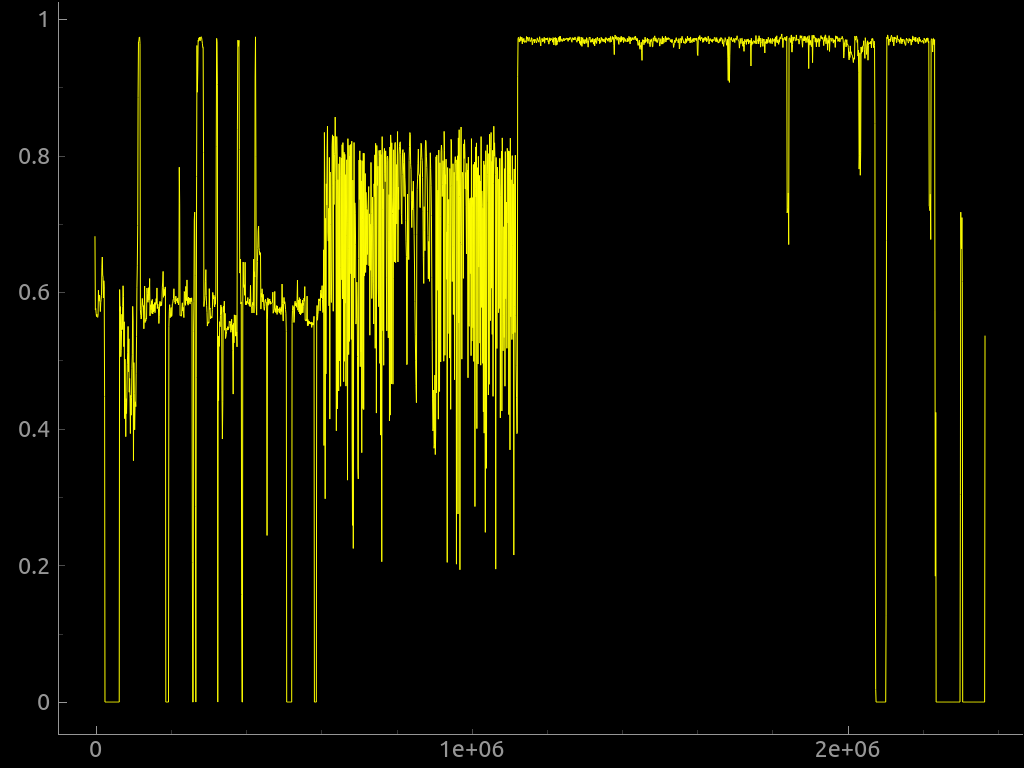

O Binwalk também é capaz de fazer análises de entropia, exibindo informações sobre a entropia da imagem e gerando gráficos de entropia. A entropia será alta quando os bytes da imagem parecerem aleatórios, e isso pode significar que a imagem possui um arquivo criptografado, compactado ou ofuscado, ou mesmo uma chave criptográfica codificada na imagem!

Podemos também utilizar a opção –raw para procurar uma sequência específica de bytes na imagem ou a opção –hexdump para executar um dump em hexadecimal comparando duas ou mais imagens de firmware.

Assinaturas personalizadas podem ser adicionadas ao binwalk por meio de um arquivo especificado na linha de comando através da opção –magic ou adicionando os arquivos no diretório $HOME/.config/binwalk/magic.

Mais informações sobre o binwalk estão disponíveis na documentação oficial do projeto.

Estendendo o binwalk

Existe uma API do binwalk implementada como um módulo Python que pode ser usada por qualquer script Python para executar análises de imagens. Desta forma, a ferramenta binwalk pode ser reimplementada quase que inteiramente com apenas duas linhas de código!

1 2 |

import binwalk binwalk.scan() |

Com a API Python, você também pode criar plugins para personalizar e estender o binwalk.

Há também um plug-in IDA disponível e uma versão do Binwalk Pro disponível na nuvem.

Então, por que você não baixa alguma imagem de firmware da Internet e testa o binwalk? Eu prometo que você vai se divertir muito!

Um abraço,

Sergio Prado